|

PeckShield 追踪大量链上数据发现,黑客经过处置、离析、归并三步洗钱操作,最终成功实现了部分套现。 原文标题:《硬核:解密美国司法部起诉中国 OTC 承兑商洗钱案件》 2020 年 03 月 02 日,美国司法部以阴谋洗钱和无证经营汇款为由,对名为田寅寅和李家东两位中国人发起了公诉,并冻结了他们的全部资产。理由是,他们二人在 2017 年 12 月至 2019 年 04 月期间,帮助朝鲜政府下辖黑客组织 Lazarus Group 提供了价值超 1 亿美元的洗币服务。 由于美国司法部并未公布这些被盗资金的具体来源,涉及洗钱的加密货币交易路径,甚至当事人李家东还声称自己只是受害者,一时间这桩案件成了媒体和坊间热议的焦点。 究竟是哪几个交易所被盗了(赃款源头),黑客具体洗钱路径又是怎样的(作案流程),田和李两位承兑商是在哪个环节参与的(链上取证)? 由于美国司法部并没有公布被盗交易所的名称和地址以及田和李涉案的关键细节,区块链安全公司 PeckShield 第一时间介入追踪研究分析,基于美国司法部仅公布的 20 个地址向上追溯、取证并以可视化图文方式还原整个案件的来龙去脉。

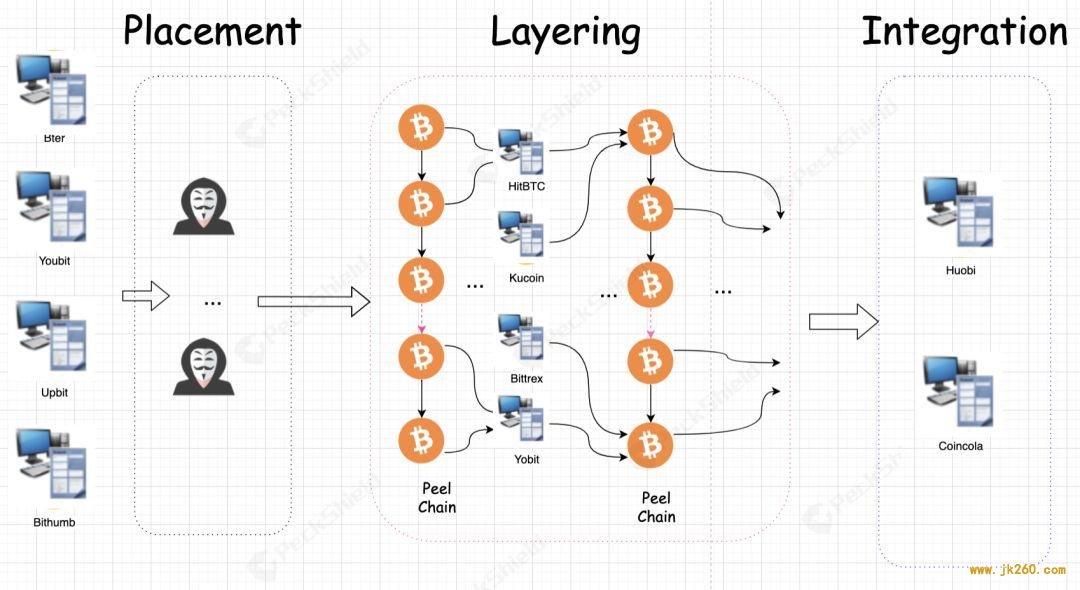

如上图所示,事情经过简单总结为:

在接下来篇幅中,PeckShield 将从被盗交易所源头说起、对黑客洗钱的具体路径进行系统性的拆解分析,为你复盘、解密整个案件的全过程。 图文拆解:OTC 承兑商洗钱案件通常情况下,黑客在攻击得手后,洗钱流程大体分为三步:

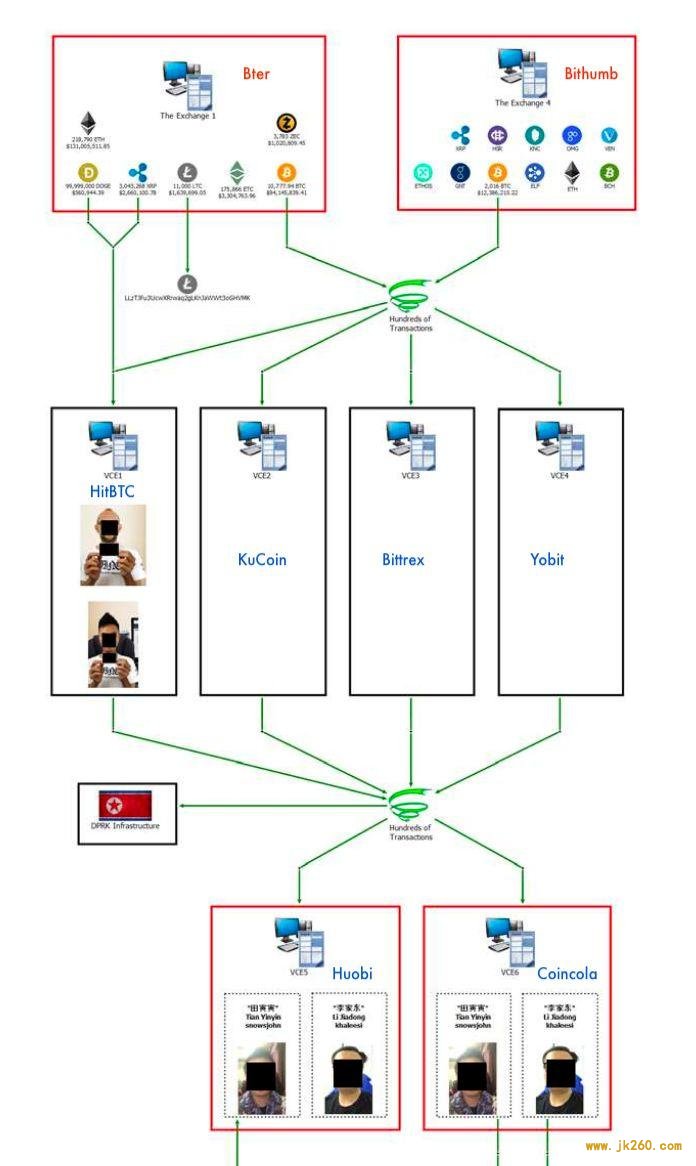

根据美国司法部提供的信息,有四个交易所被盗,PeckShield 安全团队通过追溯田和李两人的 20 个关联比特币地址在链上数据,根据这些链上行为特性,结合 PeckShield 交易所被盗资料库的数据信息,最终锁定是下面四个交易所被盗:

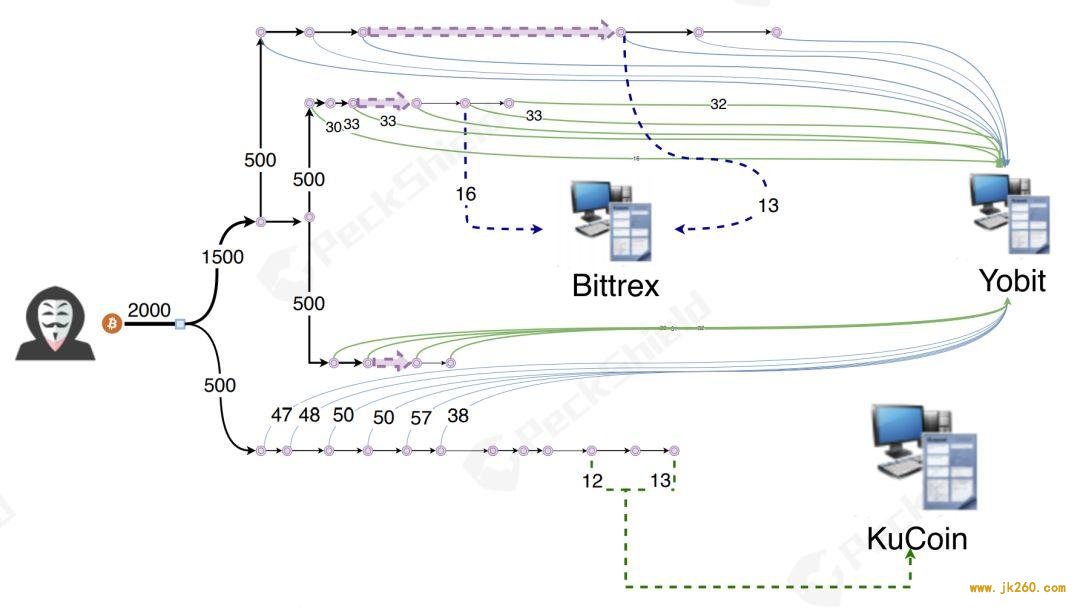

在弄清楚赃款源头之后,我们来看一下被盗资产的洗钱路径及流向情况,黑客总共将洗钱分成了三步: 一、处置阶段:放置资产至清洗系统在 Bter、Bithumb、Upbit、Youbit 交易所被盗事件发生后的数月内,攻击者开始通过各种手段处置他们的非法获利。将获利资产流到自己可以控制的账号之中,为下一步的清洗做准备。 二、离析阶段:分层、混淆资产逃离追踪离析过程中,攻击者试图利用 Peel Chain 的技术手段将手里的资产不断拆分成小笔资产,并将这些小笔资产存入交易所。下图中我们挑选了一笔比较典型的拆分过程,对于第一笔 2,000 BTC 的流程细述如下(其它交易流程上相似,不再重复续述)。

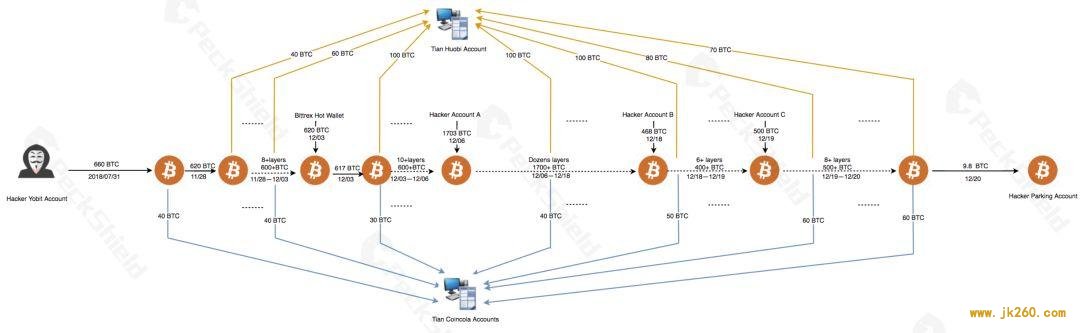

攻击者通过数百次这样子的拆分流程之后,原始的非法 BTC 资产全部流入了各大交易所,完成了初步洗钱操作。 如下图所示,我们进一步分析发现,在完成初步洗钱操作后,狡猾的攻击者并没有直接转入自己的钱包,而是再次使用 Peel Chain 手法把原始的非法所得 BTC 分批次转入 OTC 交易所进行变现。攻击者每次只从主账号分离出几十个 BTC 存入 OTC 帐号变现,经过几十或上百次的操作,最终成功将数千个 BTC 进行了混淆、清洗。

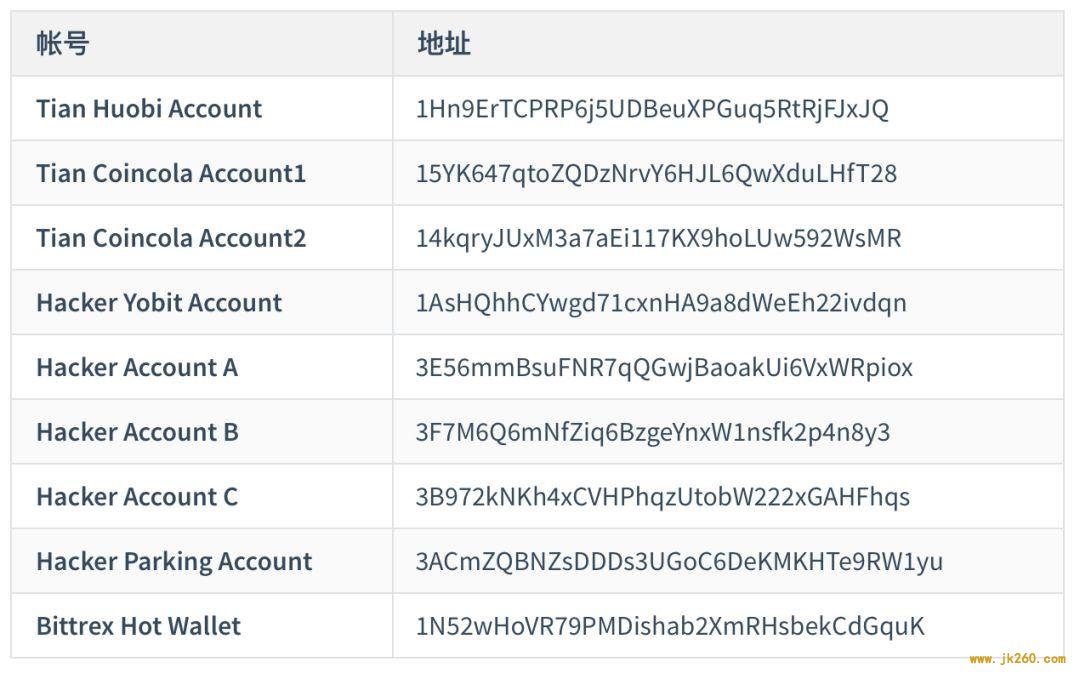

三、归并阶段:整合资产伺机套现攻击者在完成上一步的洗钱操作之后,开始尝试进行将非法所得进行 OTC 抛售套现。 在上图描述的过程中,从 2018 年 11 月 28 日到 12 月 20 日,攻击者总共把 3,951 个 BTC 分一百多次存入田寅寅的 Huobi 和 Coincola 三个 OTC 帐号中变现,最后剩余的 9.8 个 BTC 目前还存放在攻击者中转地址上。

结语综上,PeckShield 安全团队通过追踪大量链上数据展开分析,理清了此次 OTC 承兑商洗钱事件的来龙去脉。受害交易所分别为 Bter、Bithumb、Upbit、Youbit,据不完全统计损失至少超 3 亿美元,且在攻击得手后,黑客分三步实施了专业、周密、复杂的分散洗钱操作,最终成功实现了部分套现。 PeckShield 认为,黑客盗取资产后实施洗钱,不管过程多周密复杂,一般都会把交易所作为套现通道的一部分。这无疑对各大数字资产交易所的 KYC 和 KYT 业务均提升了要求,交易所应加强 AML 反洗钱和资金合规化方向的审查工作。 PeckShield 安全团队基于机器学习算法、威胁情报和暗网信息等积累了超 6,000 万+地址标签信息,掌握了大量了黑客团伙及在逃赃款关联地址和交易信息,并做了 7*24 小时链上异动预警服务。典型安全事件包括,PlusToken 跑路资产、币安被盗资产、Upbit 被盗资产等。 这些赃款的每一步流向不仅牵动着投资者的心,更有可能对关联交易所资产产生污染,因此,交易所资产合规化接下来将是大势所趋,务必得引起高度重视。相关交易所若需开展资产合规化服务,可及时与我们取得联系。 (责任编辑:admin) |

来源:美国司法部公诉文件

来源:美国司法部公诉文件

注:Bter 交易所在 2017 年倒闭后其资产由另一个交易所接管,我们这里仍使用 Bter 的名字

注:Bter 交易所在 2017 年倒闭后其资产由另一个交易所接管,我们这里仍使用 Bter 的名字